حلول الثغرات الأمنية السيبرانية

منذ عام 2007 ، يفهم مستشارونا مشهد المخاطر البحرية. البحري هو ما نعرفه ونفهمه. تعتبر المخاطر السيبرانية البحرية فريدة من نواح كثيرة وتتطلب موظفين متخصصين ومدربين يعرفون كيف يتم نقل البيانات بين السفن والشاطئ.

تم اختيار فريقنا متعدد التخصصات بعناية من خلفيات بحرية لحل التهديدات السيبرانية في صناعات النفط والغاز والصناعات البحرية. تم تدريب الفريق على نطاق واسع من قبل قدامى المحاربين في هذا المجال لإجراء عمليات تدقيق للثغرات السيبرانية بأعلى مستوى ممكن.

حلول الأمن السيبراني البحري إن الوقت الأمثل للنظر في تنفيذ برنامج قوي للأمن السيبراني هو الآن. نحن نركز على تقديم القدرات التي تدعم سلسلة التوريد بأكملها - الملاك والمشغلون وأحواض بناء السفن وبناة السفن والبائعون - في تقليل المخاطر السيبرانية ، من سفينة واحدة إلى أسطول. تشمل حلولنا الشاملة للأمن السيبراني البحري ، على سبيل المثال لا الحصر: قدرات تكنولوجيا المعلومات والتكنولوجيا التشغيلية (OT) في كل مرحلة من مراحل تقييم الأمن السيبراني الدفاعي باستخدام برنامج الأمن السيبراني لنموذج المخاطر السيبراني ABS FCI ، التدريب على التدريب على توعية مكتب إدارة الأمن السيبراني OT ونظام OT للاستجابة للحوادث توثيق وإدارة التغيير

دعم الضعف

الأمن الإلكتروني

مراجعات نقاط الضعف

الخدمات

خدمات الأمن السيبراني الحصرية لدينا

IT and Infosec - awareness level seminar for personnel

We believe an organization’s employees are one of the biggest

risks to its cybersecurity. In fact, human error is considered

the leading cause of data breaches. However, an organization’s

employees can also be a huge asset for an organization’s cybersecurity.

If employees are provided with the knowledge they require to

identify cyber threats — through an effective and engaging security

training program — they can act as another line of defense for

an organization.

Non-invasive IT audits - Questionnaire based

We specialize in a non-invasive Infosec audit with a systematic, measurable technical assessment of how the organization's security policy is deployed. It is part of the on-going process of defining and maintaining effective security policies.

Cybersecurity Plan Consulting

IMO MSC 428 (98)

A cybersecurity plan is a written document containing information

about an organization's security policies, procedures, and countermeasures.

The objective of this plan is to ensure the integrity of operations

and security of your company's assets.

Solution for the management of ongoing compliance

Our portal based and user friendly solution ensures complete compliance with the IMO 428 (98) requirements

Focused Infosec related training

in-house and online

We offer an exhaustive cybersecurity training module for all personnel’s. The training modules varies for each hierarchy of staff on ship and in the office.

Web Hosting

Our web hosting service provides a vast array of tools to

take your idea or business online today.

Choose your web hosting plan as per your business requirement

& take your business online.

Website Development

Our talented pool of Web developers can create, maintain

client websites tailored to your business and budgets.

We can create website content, manage technical aspects, performance

and capacity a websites speed and how much traffic the site

can handle. In addition, web developers may create content for

the site.

Server Administration & Management

We do provide server administration as service, ensuring availability of client/server applications, configuring all new implementations, and developing processes and procedures for ongoing management of the server environment.

Search Engine Optimization

Our SEO experts will optimize the website to ensure there

is an increase in the quantity and quality of inbound traffic

to your website.

It is beneficial to both the consumer and business because it

will connect searchers with content that is most relevant to

them.

Invasive vulnerability and penetration testing

Our expert team can perform, vulnerability scans to look for known vulnerabilities in your systems and report potential exposures. Penetration tests are intended to exploit weaknesses in the architecture of your IT network and determine the degree to which a malicious attacker can gain unauthorized access to your assets.

Continuous cyber resilience via continuous compliance (SOC)

We have a qualified and competent team, who ensures continuous monitoring and a cyber resilient environment for your business. Our team is fully capable and has the ability to prepare for, respond to and recover at the earliest from cyber occurrences.

Post Ransomware, attack normalization and operational recovery

Our specialist will help clients recover faster from a cyber-attack thereby causing minimal loss to the business.

Forensic and threat hunting

Threat hunting is the practice of proactively searching for cyber threats that are lurking undetected in a network. Cyber threat hunting digs deep to find malicious actors in your environment that have slipped past your initial endpoint security defenses.

Security Incident event management

Security information and event management is a subsection within the field of computer security, where software products and services combine security information management and security event management. Our SIEM team provides real-time analysis of security alerts generated by applications and network hardware. We works by collecting log and event data generated by an organizations applications, security devices and host systems and bringing it together into a single centralized platform, thereby allowing to detects threats and creates security alerts.

مخصص لحماية البنية التحتية الرقمية الخاصة بك.

كونستليشن للاستشارات الإلكترونية هي شركة فرعية تابعة لشركة كونستليشن للخدمات البحرية. نعمل في مجال تقييم المخاطر منذ 2007 مارس.

إتصل بنا الانتختلف نقاط الضعف والمخاطر المرتبطة بتكنولوجيا المعلومات والتكنولوجيا التشغيلية تمامًا.

نحن ندرك هذا ونستطيع تحديده

خطوات تأمين البنية التحتية البحرية الخاصة

بك هي:

- تحديد المخاطر ونقاط الضعف (بشكل مستقل لتكنولوجيا المعلومات والتشغيل

التقني)

- وضع القواعد ودمج الإجراءات في نظام iSM الخاص بك أو عادات العمل

اليومية

- مراقبة الامتثال وتعزيز العادات السيبرانية لجميع المستخدمين أو

المسجلين في تكنولوجيا المعلومات الثابتة أو العائمة (قد يشمل ذلك

CBT أو جداول التوعية الأخرى)

- مراقبة الامتثال وتعزيز العادات السيبرانية لجميع المستخدمين أو

المسجلين في تكنولوجيا المعلومات الثابتة أو العائمة (قد يشمل ذلك

CBT أو جداول التوعية الأخرى)

هذا هو المكان الذي يمكن فيه للمراقبين الخارجيين المستقلين الذين

يمتلكون ممارسات جيدة وخبرة فنية تحديد نقاط الضعف بشكل فعال.

تحدث إلينا في Marine Cyber Vulnerability Solutions لمعرفة المزيد

حول كيفية إنجاز كل خطوة بشكل فعال ومستقل.

هذا هو المكان الذي يأتي فيه المستقلون مثل تنفيذ عملية تحرير "chin-up"

كونهم مراقبين خارجيين لديهم ممارسات جيدة بارزة ومعرفة بالثغرات المعتادة.

اتصل على 00971501390779 للحصول على رد فوري حول كيفية المضي قدمًا

في خدمة عالمية تقدمها شركة Constellation Marine.

ما هي تقييمات مخاطر الأمن السيبراني البحري؟

يأتي العصر الرقمي للتكنولوجيا البحرية اليوم مع زيادة مخاطر الهجمات الإلكترونية المدمرة. مع وجود هذه التهديدات في الأفق ، يجب على شركتك اكتشاف طرق لحماية البنية التحتية البحرية والبيانات القيمة. لذلك ، وجدت الشركات البحرية قيمة في إجراء تقييمات مخاطر الأمن السيبراني ، كشرط بدء لقرار المنظمة البحرية الدولية MSC.428 (98) - إدارة المخاطر السيبرانية البحرية في أنظمة إدارة السلامة

تقييم مخاطر الأمن السيبراني البحري هو عملية مستمرة ، حيث

تقوم شركة السفن بالكشف عن أي مخاطر أو نقاط ضعف محتملة وتحميها

وتصلحها. يجب أن يكون تقييم المخاطر مكونًا مركزيًا في خطة أمان

شركتك. قبل الشروع في تقييم مخاطر الأمن السيبراني الخاص بك ،

نتأكد من أنه يمكننا أن ننتج يجب أن يغطي ما يلي:

- تحديد التهديدات المحتملة

- تحديد نقاط الضعف

- توقع تأثير التهديدات

- توفير خيارات استرداد التهديدات

زيادة الوعي

يمكن أن يساعد تقييم مخاطر الأمن السيبراني في إعلام الموظفين بالتهديدات التي قد تواجهها الشركة ، وأين قد تحدث هذه التهديدات ، وكيف يمكن أن تؤثر هذه التهديدات على الأعمال. لن يؤدي تثقيف الموظفين بشأن تقييم المخاطر إلى تعليمهم أهمية الأمن السيبراني فحسب ، بل سيسمح لهم أيضًا بتضمين جهود الأمن السيبراني في قائمة مسؤولياتهم اليومية. يعد إدراك التهديدات المحتملة خطوة أولى مهمة نحو الدفاع عن شركتك ضد الهجمات الإلكترونية.

التخفيف من المخاطر المستقبلية

لا يمكن لأي شركة أن تدعي أنها في مأمن من عواقب الهجمات الإلكترونية التي تواجه الصناعة اليوم. ومع ذلك ، فإن الاستعداد لأي عمليات اختراق يمكن أن يوفر وقت شركتك ومالها ومواردها. سيساعد تنفيذ تقييم فعال لمخاطر الأمن السيبراني عملك على التخفيف من الاختراقات أو الانتهاكات. بمعنى آخر ، سيساعد هذا الاختبار في إعداد شركتك للأسوأ ، حتى لو لم يأتِ الأسوأ أبدًا. عندما تكون شركتك جاهزة ، سيضمن ذلك أنه يمكنك التخفيف من أضرار الهجوم الناجح.

تحسين الاتصال

يمكن أن يساعد تقييم مخاطر الأمن السيبراني أيضًا في تحسين

طريقة تواصل عملك. بمجرد تطوير التقييم ونشره ، من المحتمل أن

تلاحظ تحسين الاتصالات الداخلية.

يحدث هذا لأن العديد من الموظفين والإدارات وأصحاب المصلحة سيحتاجون

إلى الاجتماع معًا وتقديم مدخلاتهم للمساعدة في تحسين التقييم.

سيعرف المهنيون لديك بعد ذلك كيف ومن يتواصلون مع الانتهاكات المحتملة

أو أي نشاط مشبوه يلاحظونه.

العمليات البشرية والتقنيات

يقلل التقييم الفعال للأمن السيبراني ، متبوعًا بخطة للأمن

السيبراني ، من مخاطر الهجوم السيبراني من خلال الاستغلال المتعمد

للأنظمة والشبكات والتقنيات.

يتطلب الأمن السيبراني الفعال والقوي نظام إدارة أمن المعلومات

(ISMS) المبني على ثلاث ركائز: الأشخاص والعمليات والتكنولوجيا.

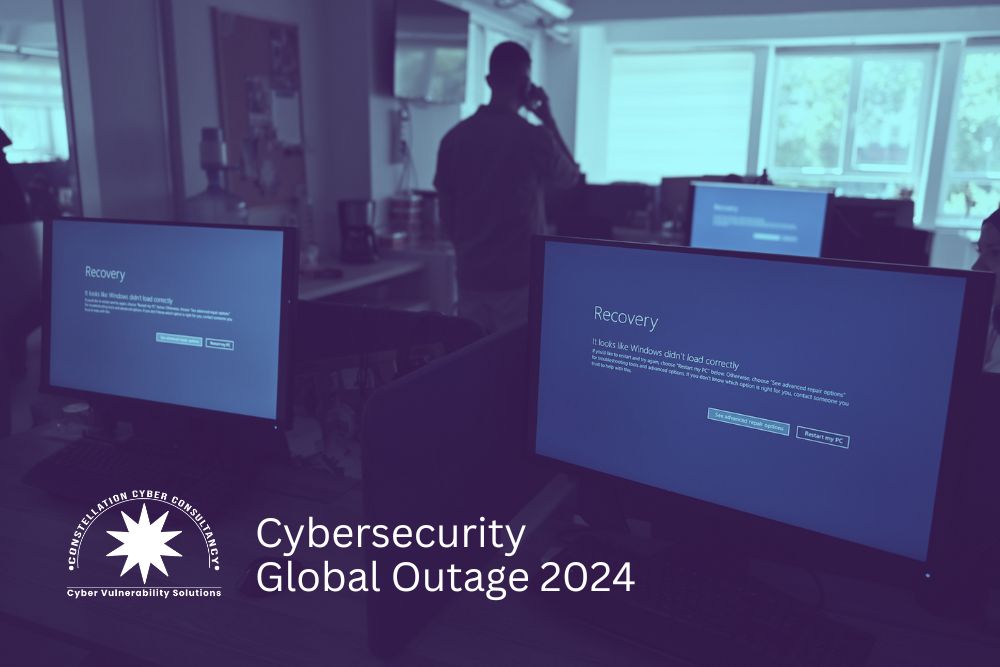

المدونة

إذا كنت مهتمًا بمزيد من المعلومات ، فاقرأ مدوناتنا

فريق العمل

تعرف على فريق الاستشارات الإلكترونية لدينا

Mr. Merzyan Bhamgara

Head of Cybersecurity- Information Security Management System – ISO27001.

- Certified lead auditor for Information Security Management

Systems - International Register of Certificated Auditors (IRCA).

- Certified Cyber Security / University of Colorado

- Senior infosec professional with experience in Business continuity

and Risk management.

- Proven experience in Customer Relationship Management, Project

Management, Service Delivery and System Assessment.

Mr. Pradeep Luthria

Principal Cyber Technologist

- Senior infotech and infosec professional with experience in

offshore energy, shipping and ports

- Silver tiered CISM (Certified Information Security Manager)

from ISACA.

- Acquired global experience from previous positions at DP World,

MAERSK, Abu Dhabi Ports, Emarat Maritime LLC.

- Associate of the CSO Maritime, BCI (Business Continuity Institute)

Capt. Zarir S. Irani

Principal, Constellation Inspection Marine Transport LLC- Experience in IMO Resolution MSC.428(98)

- Maritime Cyber Risk Management in Safety Management Systems.

- Completed Wireless Ethical Hacking & Penetration Testing Course.

- An expert witness at DIFC courts & Federal Courts of Appeal

at Abu Dhabi,

- A Master Mariner International claims related expertise as

a Survey Principal Marine.

- A principal consultant since 2004 in the Middle East and has

accumulated 28 years of Maritime experience.

- Conducted advanced maritime accident investigation technique

workshop.

Engr. Fahad Ansari

Cyber Security Auditor- Graduate in the Mechanical Engineering

from Mumbai University.

- Certified in Enterprise Security Fundamentals by Microsoft

- A trained as Marine Cyber Security Consultant.

- Engineer with 8 years of successful experience in the Marine

& Offshore Industry.

Mr. Karim Abdelfadeel Hassanin

IT Manager & Network Administrator

- Professional Certificate in Cloud Application Development

from IBM.

- 4 IBM Certificates in Cloud Computing & Developing.

- Linux & Windows Servers Administrator.

- ASP, PHP, CSS, Javascript, HTML5 Programmer.

- Search Engine Optimizer.

- IT Manager & Network Administrator.

- Blueprint Certificate in Business Manager.

Mr. Ryan Romulo

Mobile Security Development

- Graduated from Bulacan State University with Bachelor degree in Information Technology

- Experienced and certified Software Engineer

- Certified in Cybersecurity by EC-Council.

- Full-stack developer for Mobile Application and Web Development

Mr. Ruben George

Cyber Security Analyst

- Masters Degree in Cyber Security and Pen Testing from Middlesex University

- Certified by EC-Council in various Cyber Security courses

- Certified by Google in Digital Marketing and Data Analytics

- Experience in conducting Cyber Awareness Workshop

Mr. Neel Luthria

Cyber Security Auditor

- Achieved B.A in Human Resources and M.Sc Marketing from UK

- Certified in Essential Network and Cyber Security

- Assistant Trainer and Moderator for Cyber Vulnerability courseware

- Experience in cyber security report building

- Network and Security (COMPTIA course) - Dubai

Ms. Rebecca Ramos Posadas

System Management

- Bachelor of Science in Computer Science

- Professional Certicate in Managing Employee Learning At Work - Metropolitan

- Certified by EC-Council in Cyberseurity Essentials

- Completed IBM Certification Course on Cybersecurity

- Becoming an Effective Leader - The University of Queensland

إتصل بنا

نرحب باستفساراتكم ويسعدنا تواصلكم معنا

العنوان

جزيرة أبو ظبي ، شارع الكورنيش ، شرق 5 ، المنفذ C42.

مكتب 1039 ، برج أحمد يوسف خليفة ، ص.ب 27818 ، أبو ظبي ، الإمارات

العربية المتحدة

البريد

إتصل بنا

+971 2 6713320

+971 50 124 4759